"Wakacje przedłużone o dwa tygodnie" - tego typu komunikat ostatnio zaczął pojawiać się masowo na FB. Jest świadomie (a także nieświadomie) propagowany przez użytkowników FB.

"Nieświadoma" część przekazywania linka polega na wykorzystaniu "click hijaking" przez autorów strony. W poniższym artykule pokazuję jak się zabezpieczyć przez nieświadomym rozprzestrzenianiem tego typu "niechcianych lajków" przez FB.

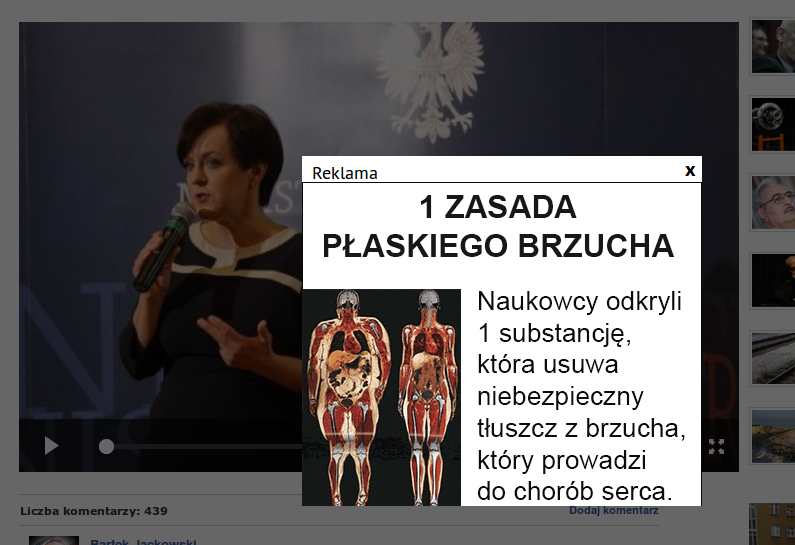

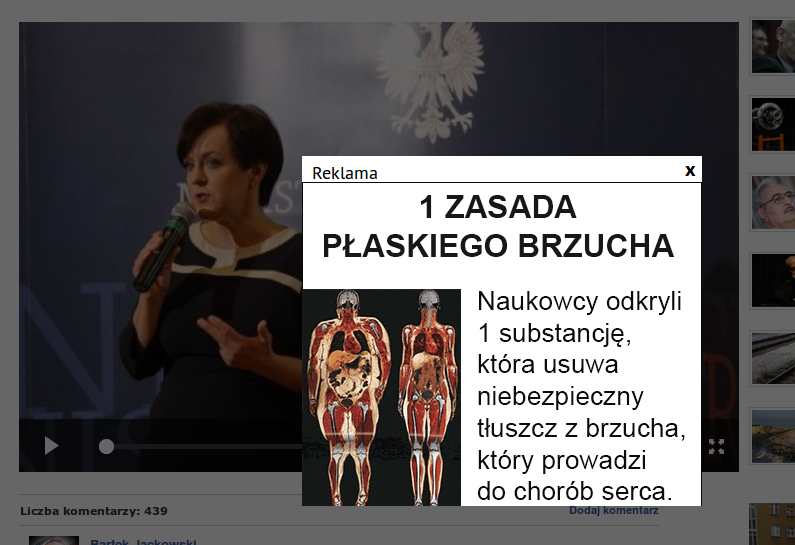

W momencie klikania na krzyżyk zamykający okienko użytkownik klika w rzeczywistości na ukryty przycisk "Recommend" facebooka dodając tym samym nieświadomie komentarz na swoim profilu. Moment zamknięcia reklamy jest momentem rozprzestrzeniania "wirusa".

Podejrzane jest już to, że trzeba kliknąć dwukrotnie by zamknąć okienko z reklamą:

Przy kliknięciu na OK i podwójnym kliknięciu pojawia się odwołanie do API FaceBooka z addcomment (wyciągnięte poniżej). Jak widać referrer jest ustawiony tak, by pozwolić uruchomić się skryptom z pominięciem zabezpieczeń FB (i przeglądarki):

Host: www.facebook.com

User-Agent: Mozilla/5.0 (X11; Ubuntu; Linux i686; rv:31.0) Gecko/20100101 Firefox/31.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: pl,en;q=0.7,en-us;q=0.3

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

Referer: https://www.facebook.com/plugins/like.php?action=recommend&locale=fr_FR&href=https://m.facebook.com/groups/558804457581467/permalink/559754444153135/?8ff89024083642ad88c9c4b47ad5d692

Content-Length: 313

Cookie: datr=rWg(...)6KOiw; lu=ggdH(...)ZBgtg;

fr=07Dk3tu(...)WXOZkPI; locale=pl_PL;

c_user=10(...)399; xs=34%3AP(...)40%3A18561; csm=2;

s=Aa7dVUZ1g44YUPU4.BT-wwE; p=-2;

presence=EM40(...)F140896154(...)627825399F0CC; act=1408961956755%2F4

DNT: 1

Connection: keep-alive

Pragma: no-cache

Cache-Control: no-cache

fb_dtsg=AQHWyAnE_eO7&href=https%3A%2F

%2Fm.facebook.com%2Fgroups%2F558804457581467%2Fpermalink%2F559754444153135

%2F%3F8ff89024083642ad88c9c4b47ad5d692&ref=&nobootload=&action=recommend&comment=&

user=100006627825399&a=1&dyn=7wfGbwKBWo2vw&req=1&locale=fr_FR&

ttstamp=2658172871216511069951017955&__rev=1383064

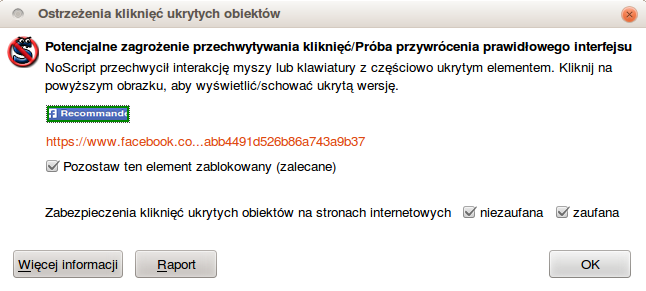

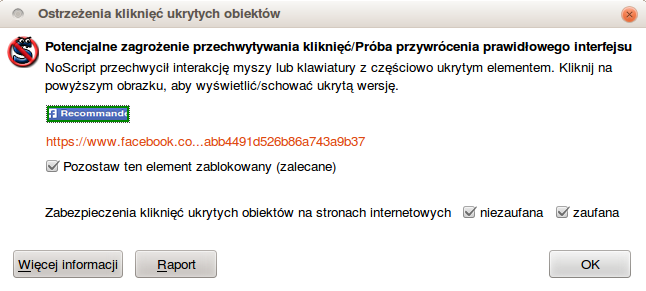

Oto wyjaśnienie jak mechanizm działa wykonane przy użyciu narzędzia NoScript (które czuwa nad tego typu nadużyciami):

Jak się chronić?

Jak się chronić?

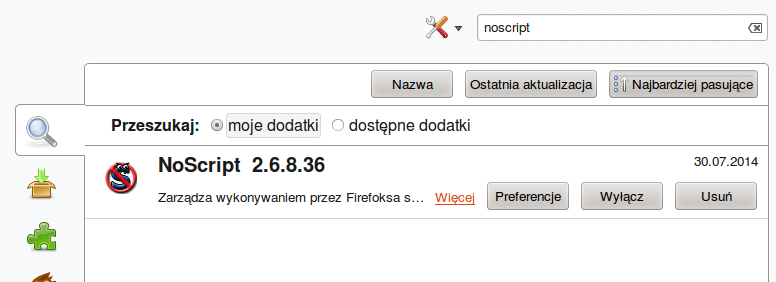

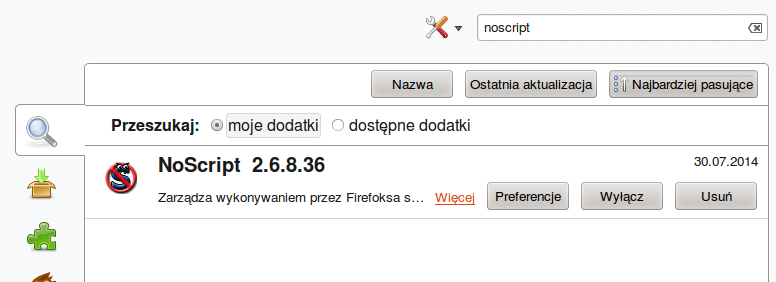

Można wykorzystując narzędzie NoScript zainstalowane poprzez Narzędzia / Dodatki waszej przeglądarki (błagam nie klikajcie na losowe linki do "antywirusów" otrzymane od znajomych!!!!).

Aby narzędzie nie blokowało typowych skryptów ze strony WWW (w tym samego facebooka) można (jako minimum zabezpieczeń) wybrać operację "wyłącz blokowanie skryptów". Nadal będzie aktywna ochrona przed "Clear Click". W przypadku wystąpienia nadużycia dostaniemy ostrzeżenie a szkodliwy fragment strony pozostanie zdezaktywowany.